doyocms加强安全性你知道需要哪些操作吗?

2019-11-08 Umming doyocms 评论(1) 浏览(3679)

doyocms是一款免费开源的PHP建站系统,可广泛用于个人、企业、政府、机构等众多网站建设。只可惜官方在2013年早已停更,现在官网的版本是2.3更新日期永久停留在2013年,对于用过doyo的朋友可能发现或者遇到过自己网站被注入过php一句话后门,下面我们来简单操作一下给doyo安全性稍微增强一些。

第一就是后台地址,默认后台访问地址都是http://域名+admin.php,这里温馨提示安装完,第一件事情就是把admin.php文件名修改。防止黑客进入后台地址进行暴力破解。

第二就是默认账号,首次安装我们可以自定义管理员账号,但是为了省事我们一般都是admin双通,就是账号名也用admin,密码也用admin;所以要么安装时把admin修改,要么进后台新建超级管理员账号后把admin账号删除。

以上两处如果不操作,有些开发小能能就暴力破解进入你的后台,让后干啥呢?他在系统设置里把允许上传的文件格式添加php格式,这样就可以向程序注入php后门,已达到定时挂马的效果。

然而小明发现被注入的文件一般都是php文件,前段时间居然还有利用gif文件注入代码的,发现网站被挂马后,应该立即在uploads文件夹内搜索php文件和gif文件,一般gif文件显示大小为0,你们可以编辑器打开看,发现里面会有php代码。

那么小能能是怎么把php代码弄进去的,由于doyocms的上传插件是flash,所以黑客会利用默认的上传插件进行上传操作,所以除了第一第二,我们还需要操作一个地方,那就是把上传插件默认文件名修改。

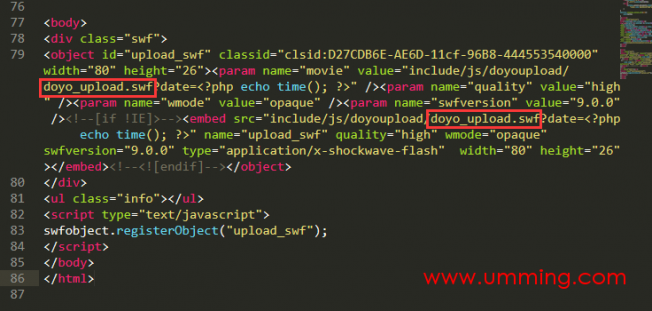

这个文件在/include/js/doyoupload/doyo_upload.swf,我们把doyo_upload.swf文件名修改下,最好复杂一点。

对于我们需要修改php文件调用的文件名,两个地方一个是/include/uploads.php里面,还一个就是在/source/admin/template/uploads.php里面。

如图修改

还有就是尽量使用伪静态来显示网页,动态地址容易暴露和执行php代码

对于网站入口即index.php文件我们可以,添加以下代码进行拦截不符合网站路径的php文件名的执行,最终返回404.

<?php

//拦截代码开始

$url = $_SERVER['QUERY_STRING'];

// 此入口只能包含下面关键词的可以访问,其他的一盖404

if($url){

if(!strstr($url, '=article') && !strstr($url, '=message') && !strstr($url, '=product') && !strstr($url, '=单页文件名') ){

echo '404';

exit;

}

}

//拦截代码结束

require("config.php");

$doyoConfig['view']['config']['template_dir'] = APP_PATH.'/template/'.$doyoConfig['ext']['view_themes'];

require(DOYO_PATH."/sys.php");

spRun();

对于伪静态规则我们也添加危险关键字以做相应拦截

RewriteCond %{QUERY_STRING} ^(.*)$

RewriteRule ^(uploads|img|template|js|css)/(.*)\.php$ errpage/404.html&%1

以上就是提高doyocms安全性的一些基本操作,如小伙伴有其他好的方法,请评论留言,我将及时更新!

本文链接:https://www.umming.com/doyocms/102.html

声明:本站信息由网友自行发布或来源于网络,真实性、合法性由发布人负责,请仔细甄别!本站只为传递信息,我们不做任何双方证明,也不承担任何法律责任。文章内容若侵犯你的权益,请联系本站删除!

评论:

2021-03-29 09:10